기기 정의 파일, 익스트루더 정의 파일을 만들어서 적용을 해야한다.

Creatable D3를 Cura에 적용한 문서

역시 보안이 중요하다. PSA는 Platform Security Architecture의 약자

1 Trillion – 1조, Billion – 10억. 2017년까지 1천억개가 26년 걸렸는데, 4년(2017~2021년)만에 이 숫자가 달성된다.

1 – Mainframe, 2 – PC, 3 – Internet, 4 -Mobile, Cloud에 이어서5th Wave는 Data driven computing 시대가 될 것이며, 이것은

Bandwidth, latency, power, security, cost 때문

AppCad – 다음과 같은 기능을 제공한다.

https://www.broadcom.com/appcad

https://www.4pcb.com/trace-width-calculator.html

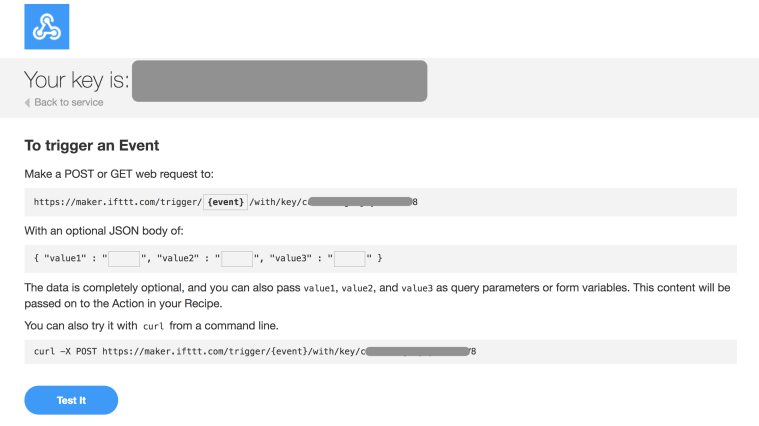

IFTTT에서 Webhook 서비스를 만들고 이 서비스의 endpoint 를 찾을 수가 없었는데, 이것은 https://ifttt.com/services/maker_webhooks/settings 에서 찾을 수 있다.

이 페이지에서 나온 URL을 브라우저에 입력을 하면 키값과 POST GET을 할 수 있는 URL 정보를 얻을 수 있다. 여기서 {event}의 값은 생성한 서비스의 event 이름이다.

https://maker.ifttt.com/trigger/{event}}/with/key/{key 값}

IF + Webhook + Notification 으로 만들면 IFTTT앱에서 알림을 받을 수 있다.

참고

https://help.ifttt.com/hc/en-us/articles/115010230347-The-Webhooks-Service

2016년에 킥스타터를 통해서 구매한 WioLink. 당시에 동작을 확인하고 사용을 하지 않고 있다가, 최근에 다시 사용을 하려고 보니 잘 동작을 하지 않는다. WiFi 설정은 되고, 서버에도 접속이 되는데 앱에서 디바이스를 구성을 하고 View API 버튼을 누르면 앱이 멈춰버린다.

그래서 일단 펌웨어를 다시 업데이트를 해본다.

펌웨어 다운로드

Firmware: user1.bin user2.bin

Bootloader binary and other binaries: Esp8266sdk1.4.1.zip

Esp8266sdk1.4.1.zip을 압축을 풀고, boot***.bin 파일은 bootloader.bin으로 이름을 바꾼다.

esptool 설치

$ pip install esptool

다음과 같이 명령어 입력

esptool.py -p /dev/tty.SLAB_USBtoUART -b 230400 write_flash –flash_size 4MB-c1 0x0000 bootloader.bin 0x1000 user1.bin 0x101000 user2.bin 0x3fc000 esp_init_data_default.bin 0x3fe000 blank.bin

그래도 마찬가지이다. ㅠㅠ

https://github.com/Seeed-Studio/wio-cli 이 페이지의 내용을 보고 wio cli를 설치후 터미널에서 확인해 보니 디바이스를 제어가 가능하다.

$ wio list

이 명령어를 통해 사용이 가능한 명령어 리스트를 볼 수 있다.

wio cli의 명령어의 형태는 다음과 같고 버튼의 상태는 다음과 같이 얻을 수 있다.

$ wio call <token> <method> <endpoint>

$ wio call {tocken} GET /v1/node/GroveButtonD0/pressed

하지만 터미널에서 토큰을 복붙하고 명령어를 치기는 번거롭다.

연결되는 디바이스를 GPIO 15를 통해 MOSFET으로 제어를 한다. 따라서 다음의 코드를 스케치에 넣어야 한다.

pinMode(15, OUTPUT);

digitalWrite(15, 1);

https://github.com/Seeed-Studio/Wio_Link/wiki/Advanced-User-Guide

https://github.com/Seeed-Studio/wio-cli

Azure IoThub에 디바이스를 연결하고 MQTT 프로토콜을 이용해서 데이터를 보내면 이 내용을 Monitoring > Metric 에서 설정하는 대로 그래프로 표시된다. 하지만 메시지 포멧과 데이터의 값을 보려면 콘솔을 열고 다음과 같은 명령을 입력해야 한다.

az iot hub monitor-events –hub-name {IotHub Name} –output table

여기서 IotHub Name는 생성한 IoTHub의 이름이다.

위 내용은 작년(2018)에 테스트를 하던 건데 오늘(2019.5.2) 다시 테스트를 하려고 보니 안된다. 구글링 해보니 CLI 명령어가 바뀜. 이 링크 를 확인.

az iot hub monitor-events -n {iothub_name}

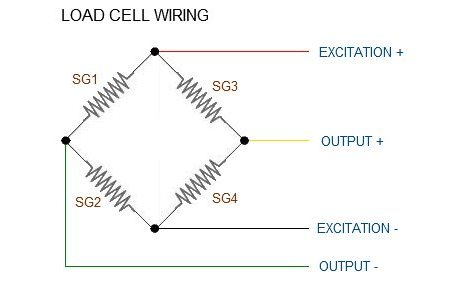

일반적으로 무게센서는 스트레인게이지(Strain Gauge) 기반의 로드셀(Lode Cell)를 사용한다. 스트레인 게이지는 저항으로 이루어진 센서로서 피 측정물에 부착되어 피 측정물의 물리적인 변형률(Strain)을 휘스톤 브릿지 방식으로 전기적인 신호로 바꾸어 측정물의 변형량을 측정하는 저항 센서이다.

구글 크롬 65버전 이상일 경우 WebUSB를 지원한다.

Micro:bit의 경우 웹에서 MakeCode같은 프로그램으로 코딩을 하고 hex 파일을 다운로드 후 외장 디스크로 연결된 디바이스에 drag & drop를 해서 프로그래밍을 했는데, 이제는 웹브라우저에서 바로 USB를 통해 프로그래밍이 가능하다.

아두이노의 경우 다음과 같이 작업을 한다.

https://www.hackster.io/FreeGroup/arduino-webusb-circuit-simulator-fun-9c841a

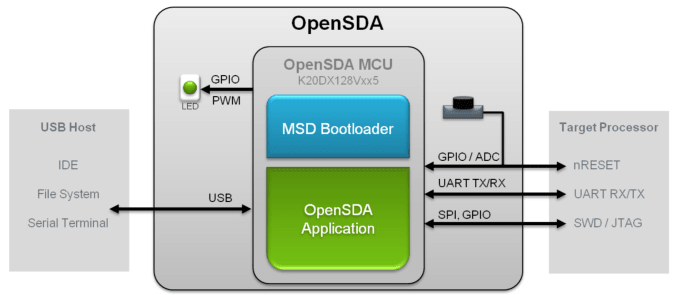

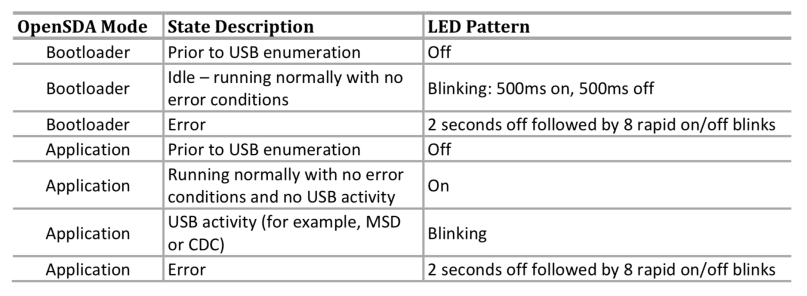

OpenSDA는 open-standard 시리얼 디버거 어댑터로 MSD Bootloader 및 USB CDC기능을 가진다.

NXP, Freescale사의 보드의 경우 P&E micro사의 솔루션이 들어가 있는데 보드에 오래된 bootloader가 들어가 있으면 업데이트를 해야하며 다음과 같은 순서로 업데이트를 한다. 어떤 OS에서는 캐쉬기능 때문에 파일을 넣어도 write가 안된 경우도 있고, Windows8, Windows 10에서 문제가 있다고 하기도 함.

보드의 LED는 다음과 상태값을 가진다.

https://mcuoneclipse.com/2014/11/01/illustrated-step-by-step-instructions-updating-the-freescale-freedom-board-firmware/

https://mcuoneclipse.com/2016/06/26/how-to-recover-the-opensda-v2-x-bootloader/

유선 네트워크인 이더넷은 랜선을 연결하면 DHCP로 자동으로 IP가 부여된다. 하지만 WiFi에서는 AP의 이름 및 패스워드를 알고 AP에 접속을 해야지 IP를 얻을 수 있다. 이 과정이 WiFi provisoning인데, 스마트폰이나 PC와 달리 IoT 디바이스는 UI가 없는 경우가 많아서 AP의 이름이나 패스워드를 다른 방법으로 입력을 해야한다. 이때 주로 스마트폰을 사용을 하는데, 쉽게 말하면 스마트 폰을 이용해서 이 정보를 전달을 한다. 보통 디바이스를 softAP 모드로 놓고 이 디바이스에 스마트폰이 연결를 한후 UDP, TCP로 이 정보를 전달을 하는데, 이 방법외에 다음과 같은 방법이 있다.

ESP8266, ESP32에서 사용하는 WiFi 설정프로그램은 TI사의 CC3000에서 사용했던 SmartConfig를 사용한다. 단말은 SmartConfig 모드(packet sniffing mode)에 있고 스마트 폰에서 SSID, PW를 암호화해서 UDP broadcasting한다. 단말은 이 패킷을 받아서 SSID에 접속을 하고 IP를 부여 받는다.

WPS 버튼을 눌러서 기기를 세팅하는 방법. SSID, PW를 모르고 있어도 설정이 가능.

서두에 설명한대로 softAP로 동작을 하고 웹 또는 TCP, UDP로 SSID, PW를 전달하는 방식.